データベース・セキュリティ・コンソーシアム (DBSC)

DataBase Security Consortium

第3回 |

2012/11/01 |

|

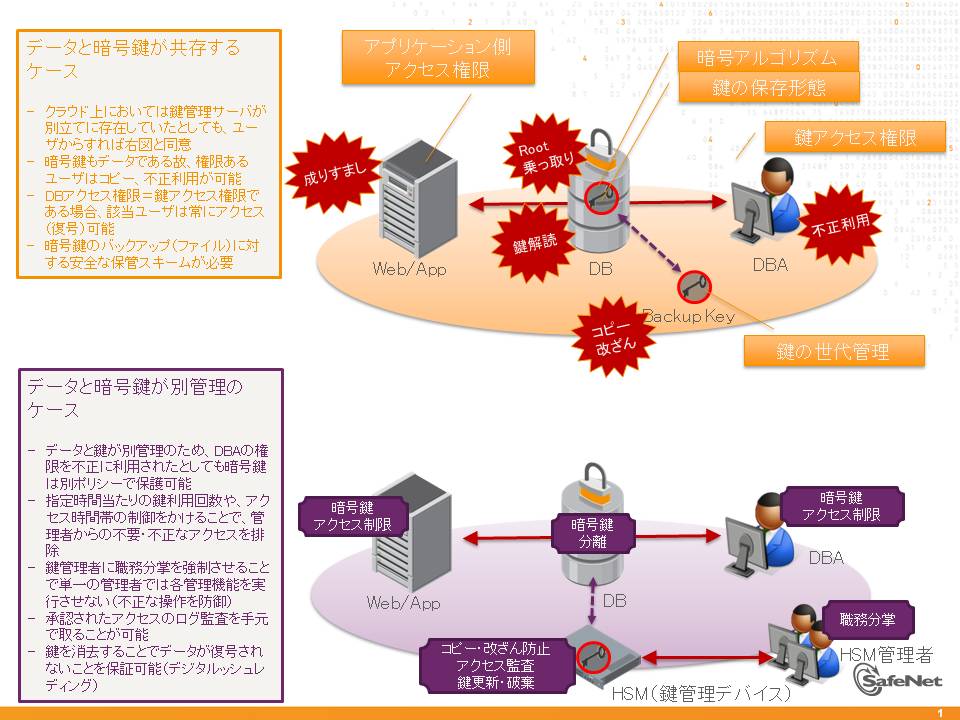

DBSC運営委員 高岡 隆佳 日本セーフネット株式会社 つまりデータが自社にあろうがクラウドにあろうが関係なく、管理している人が身内だろうが部外者だろうが、「一定の信頼」の元に運用を任せざるを得ないのが企業側の実情になる。 裏を返せば、この「一定の信頼」が覆された場合に情報漏えいが発生する。この信頼の中身としては、「データに対する正しい運用が行われること」が含まれるわけだが、クラウド=仮想化環境ゆえのグレーゾーンとなる、自分のデータに対する「不可視性」「制御不可」「漏洩リスク」が存在する以上、それをよしとしないユーザないしコンプライアンス上問題となる企業はクラウドを利用できない。 データを暗号化するソリューションがクラウド上で提供されても、やはり「暗号鍵」がクラウドインフラ上に保管される以上、これもユーザにとってはグレーゾーンである。 一般的にセキュアな暗号化とは、アルゴリズム強度の保証(鍵が簡単に推測されないこと)と暗号鍵の管理(鍵が不正にコピー、利用されないこと)がペアとなる。前者は今日であればAES256が使用されていれば問題はないが、後者についてはクラウドのような環境では保証が難しい。とりわけ、暗号データと暗号鍵の管理ユーザは別であることが望ましく、両者の権限を持つユーザがいる場合、そのユーザアカウント自体が情報漏えいのリスクとなる。(詳細は下図参照)

[画像のクリックで拡大表示]

情報漏えい対策にもはや境界線はない。プライベート、パブリック関わらず、誰かにデータの管理を委ねる以上、守りたい情報の「暗号鍵」に対するオーナーシップは企業側で持つことで、預けたデータに対する「可視性」「アクセス制御」「漏洩対策」を実現できる手立てとなるのはないだろうか。暗号鍵管理をどう実現するか、どうしたらいいのか、その重要性に気づいていただければ幸いである。 |

| ■DBSCについて | ||||||||||||||||||

|

||||||||||||||||||

| ■DBSCからの情報発信 | ||||||||||||||||||

|

||||||||||||||||||

| ■ワーキンググループについて | ||||||||||||||||||

|

||||||||||||||||||

| ■各種案内 | ||||||||||||||||||

| ||||||||||||||||||

| ■会員専用ページ | ||||||||||||||||||

|

||||||||||||||||||

| ■入会案内 | ||||||||||||||||||

|

||||||||||||||||||

| ■事務局連絡先 | ||||||||||||||||||

DBSC事務局 |

||||||||||||||||||

|

Copyright(C),2004-2013 DataBase Security Consortium